Đây là một bài viết của mình hướng dẫn các bạn làm thế nào để sử dụng data annotation trong .Net framework.

Data Annotation là gì vậy ta ?

Data Annotation trong .Net framework giúp cho chúng ta bổ sung thêm các thông tin bổ sung cho dữ liệu, và việc này được thực hiện bằng các thêm các thẻ thuộc tính. Việc sử dụng Data Annotation giúp cho chúng ta dễ dàng quản lý các thuộc tính của dữ liệu trên một nơi duy nhất.

Các thuộc tính của Data Annotation có thể được chia làm ba loại:

- – Validation Attributes: sử dụng để thực thi điều kiện xác thực

- – Display Attributes: sử dụng để xác định các lớp / thành viên được hiển thị trên giao diện như thế nào.

- – Modeling Attributes: sử dụng để xác định mục đích sử dụng và mối quan hệ của các lớp.

Để giúp các bạn hiểu rõ hơn thì chúng ta sẽ đi qua một ví dụ đơn giản về việc ứng dụng Data Annotation nhé. Trong ví dụ này, bài toán của chúng ta là cần quản lý các nhân viên tại một công ty, trong đó yêu cầu rằng các thông tin của một nhân viên phải thỏa mãn các điều kiện:

- – Tên: không được bỏ trống và có nhiều hơn 2 và không vượt qua 100 ký tự.

- – Tuổi: nằm trong khoảng từ 18 đến 99.

- – Email và số điện thoại: phải có định dạng đúng.

Ví dụ minh họa

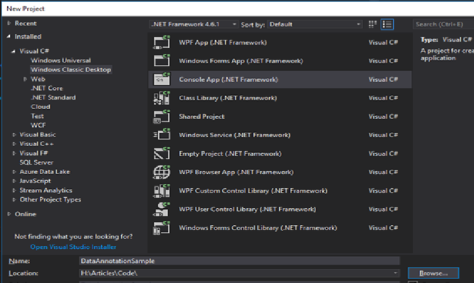

Bước 1:

Đầu tiên chúng ta sẽ tạo một project Console Application

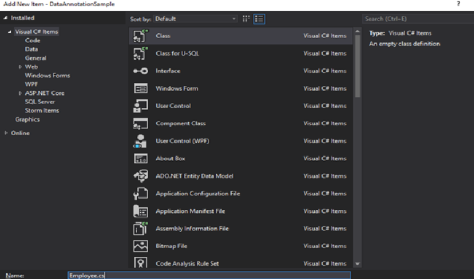

Bước 2

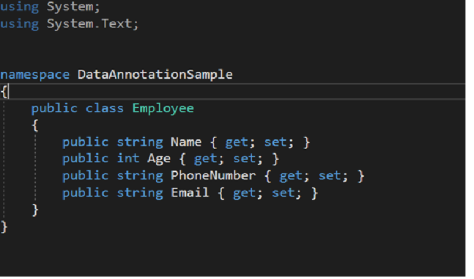

Chúng ta sẽ tạo ra một lớp Employee để chứa các các trường thông tin cho nhân viên cho lớp đó:

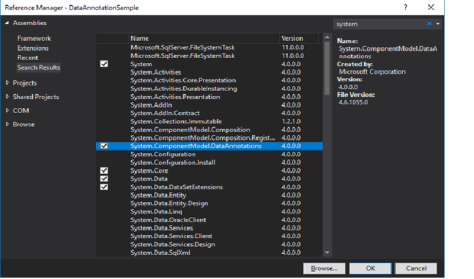

Bước 3:

Các bạn nhìn vào thanh Solution Explorer, click chuột phải vào References, chọn Add Reference… sau đó các bạn chọn Assembilies trên thanh bên trái và tíc vào các thẻ như trong hình dưới đây. Trong trường hợp Visual Studio của bạn chưa có các thẻ này thì các bạn cài đặt thêm nha.

Bước 4

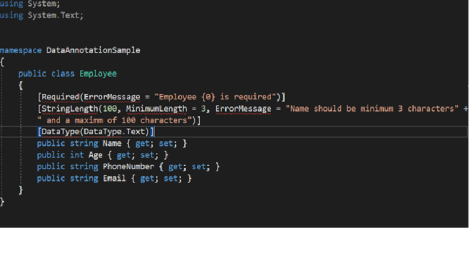

Các bạn thêm các trường như Name, Age, PhoneNumber và Email cho lớp Employee.

Bước 5:

Chúng ta sẽ thêm các thông tin bổ sung cho từng trường theo như yêu cầu. Tuy nhiên đến đây chương trình đã báo lỗi do chúng ta chưa import các thư viện mà chúng ta sử dụng thêm trong Refereces.

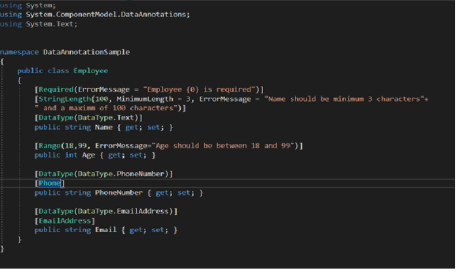

Do đó các bạn chỉ cần thêm using System.ComponentModel.DataAnnotations là được. Sau đó chúng ta sẽ thêm nốt các thông tin còn lại cho các trường ấy:

Bước 6

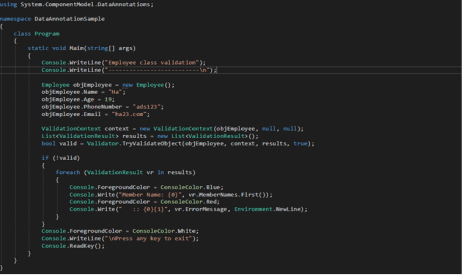

Chúng ta sẽ kiểm tra khả năng Validation chúng ta sẽ chuyển sang file Program.cs. Các bạn code theo mẫu dưới đây nhé.

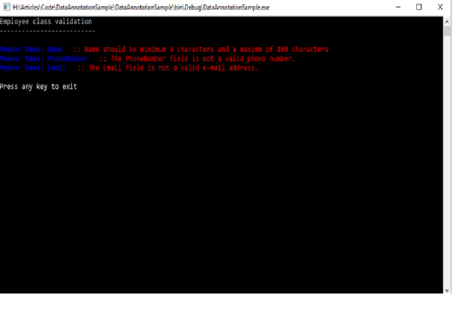

Các bạn có thể thấy, ở trong file Program.cs phần tên, số điện thoại và email đang chưa phù hợp với điều kiện, chúng ta thử nhấn F5 để chạy chương trình xem có nhận được thông báo lỗi ở các thông tin đó không nhé.

Chúng ta có thể thấy rằng phần các phần đó đã được báo lỗi là không thỏa mãn điều kiện. Các bạn có thể thay đổi thông tin Name, Age, PhoneNumber và Email để nhận được các kết quả khác nhé.

Như vậy chúng ta có thể thấy rằng việc thêm các thuộc tính Data Annotation đã giúp chúng ta xác thực các thông tin của nhân viên.

Cám ơn các bạn đã theo dõi bài viết này. Mình sẽ sớm gặp lại các bạn trong bài viết tiếp theo.

Ghi chú: Đoạn code minh họa mình lấy từ trang https://code.msdn.microsoft.com/Basic-Introduction-to-Data-244734a4